黑客如何成功盗取IM2.0:揭秘背后的技术与防范措

引言:IM2.0的重要性与日益严重的安全威胁

在数字化时代,IM2.0作为一种即时通讯平台,已成为我们生活中不可或缺的一部分。它不仅连接了个人之间的交流,也承载了许多商业与社交活动。然而,随着使用者的增多,黑客对IM2.0的攻击也日益频繁。本文将探讨黑客如何盗取IM2.0,并提供有效的防范措施。

IM2.0概述:功能与用户基础

IM2.0是一种先进的即时通讯工具,具有即时消息、语音和视频通话、文件分享等多种功能。这些特性使得IM2.0愈发受欢迎。从企业到个人,用户遍布各行各业。这也让黑客将其视为攻击的目标。因此,了解其工作原理对于防范黑客攻击至关重要。

黑客常用的攻击手段

以下是几种黑客常用的盗取IM2.0的手段:

- 钓鱼攻击:黑客通过伪装成可信的实体,诱骗用户提供他们的账户信息。这通常通过钓鱼邮件或假网站进行。

- 恶意软件:黑客植入恶意软件,这些软件会窃取用户的个人信息、登录凭据等敏感数据。

- 中间人攻击:黑客在用户与IM2.0服务器之间插入自己,窃听或篡改数据传输。

- 社交工程:利用社交技巧获取用户的信任,从而获取敏感信息或控制账户。

钓鱼攻击的细节与防范

钓鱼攻击是最常见的黑客手段之一。黑客通过发送看似来自IM2.0的邮件,诱使用户点击链接并输入个人信息。受害者通常不会意识到自己正在与假冒网站进行交互。

为了防范钓鱼攻击,用户应注意以下几点:

- 确保邮件地址的真实性,不轻易点击不明链接。

- 启用双重身份验证。这可以大大增加盗取账户的难度。

- 定期检查账户活动,及时发现异常。

恶意软件的风险与防护措施

恶意软件可以通过各种途径传播,比如不知情的用户下载了感染的文件或应用程序。一旦感染,恶意软件可以悄无声息地窃取用户的信息。

为了减少恶意软件的风险,用户可以采取以下措施:

- 确保设备安装可信的安全软件,并保持其更新。

- 避免下载不明来源的文件和应用程序。

- 定期对设备进行全面扫描,排查恶意软件。

中间人攻击:隐蔽的威胁

中间人攻击是一种隐蔽且高效的攻击方式。黑客在用户与服务器之间截获数据流,监听和修改信息,用户对此毫无察觉。

要保护自己免受中间人攻击,用户应:

- 在公共 Wi-Fi 网络上使用虚拟私人网络 (VPN),以加密通讯。

- 确保在登录IM2.0时,网址使用HTTPS协议,这表明连接是安全的。

- 定期更新设备和应用程序,以修补已知的安全漏洞。

社交工程:心理上的攻击

社交工程是黑客利用人类心理弱点进行攻击的方式。黑客可能假装是公司的IT支持人员,要求用户提供登录信息或其他敏感信息。

防范社交工程的技巧包括:

- 对于任何要求提供个人信息的请求保持警惕,并确认对方身份。

- 加强员工的安全意识培训,帮助他们识别潜在的社交工程攻击。

- 创建内部报告机制,让员工能够报告可疑活动。

发生数据泄露后的应对措施

即使采取了所有可能的预防措施,数据泄露仍然可能发生。如果您怀疑自己的IM2.0账户被盗,应立即采取以下行动:

- 迅速更改密码,并启用双重身份验证。

- 检查最近的账户活动,及时发现任何异常。

- 通知相关人员,防止信息传播。

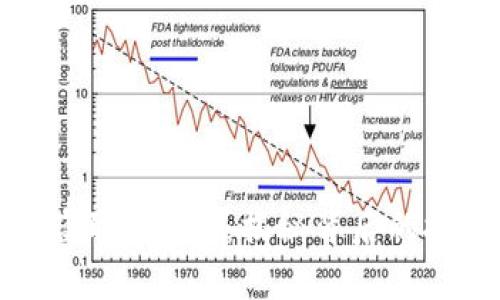

未来的安全技术:AI与机器学习的应用

随着技术的进步,人工智能(AI)和机器学习(ML)正在逐渐用于网络安全领域。这些技术可以帮助实时监测到可疑活动,提高防范水平。

例如,通过自动分析用户行为,AI可以发现不寻常的登录尝试,并立即发出警报。这将在日益复杂的网络环境中提供更强的保护。

总结:安全文化的建立

在信息时代,IM2.0及其他通讯平台面临的安全威胁层出不穷。用户需要意识到这些风险,并采取有效的防范措施。企业应当培养安全文化,定期进行安全培训,提高员工的警觉性。只有这样,才能降低黑客攻击带来的潜在威胁。

通过了解黑客的攻击手段与防范措施,我们能在日益复杂的网络环境中,保护重要的数据与隐私。记住,网络安全并非一蹴而就,而是一个持续的过程,需要我们不断学习与适应。